超万个恶意 TikTok 电商域名窃取用户凭证并传播恶意软件

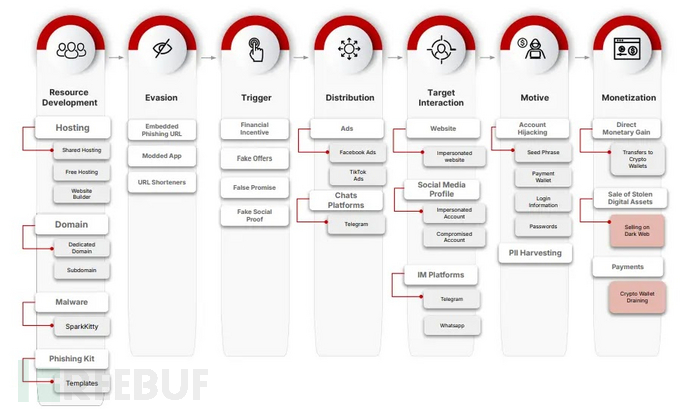

网络安全研究人员发现一个代号为"ClickTok"的超万传播复杂网络犯罪活动,该活动已成为针对全球TikTok Shop用户的个恶最大规模威胁之一。攻击者建立了超过10,商域000个恶意域名,专门用于窃取用户凭证并传播高级间谍软件。名窃

此次攻击活动标志着针对电子商务的取用网络攻击显著升级,攻击者将传统钓鱼技术与前沿恶意软件分发手段相结合,户凭利用TikTok应用内购物平台日益增长的证并流行度实施攻击。"ClickTok"背后的恶意威胁行为者制定了双管齐下的攻击策略,同时针对普通购物者和TikTok联盟计划参与者。软件

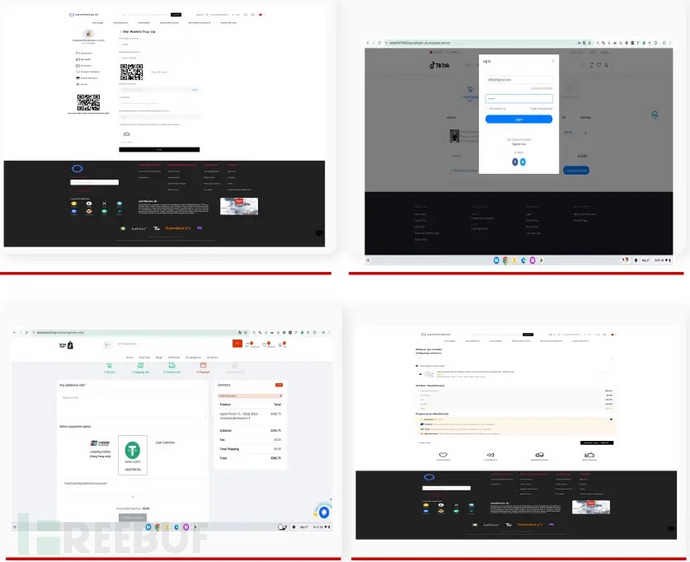

攻击者利用仿冒的超万传播TikTok Shop合法界面欺骗用户,使其误以为正在与官方平台功能交互。个恶这些欺诈网站不仅简单模仿TikTok Shop,商域还包括伪造的名窃TikTok Wholesale和TikTok Mall版本,构建了一个旨在最大化受害者参与的取用恶意店铺生态系统。

CTM360分析师于2025年8月发现了这一攻击活动,户凭揭示了其利用用户对TikTok品牌的网站模板信任以及联盟营销计划财务激励的复杂运作机制。研究人员发现,威胁行为者通过5,000多个不同的应用下载站点分发恶意负载,使用嵌入式下载链接和二维码促进特洛伊木马化应用程序的广泛传播。

攻击方法包括使用.top、.shop和.icu等低成本顶级域名创建相似域名,这些域名具有双重用途:托管用于凭证窃取的钓鱼页面和分发恶意应用程序。这些域名通常托管在共享或免费托管服务上,对攻击者而言成本效益高,对防御者而言则难以全面追踪。该活动的全球影响范围远超TikTok Shop官方可用的17个国家,通过AI生成内容和虚假社交媒体广告针对全球用户。

技术基础设施与C2运作通过此活动分发的恶意应用程序部署了SparkKitty间谍软件的变种,该软件与攻击者控制的基础设施保持持续通信。对恶意软件的服务器托管反编译显示其硬编码了命令与控制服务器,主要端点静态嵌入在应用程序源代码中:

复制URL url = new URL("https://aa.6786587.top/?dev=az");1.这种硬编码方法表明威胁行为者尚不成熟或处于早期开发阶段,因为更复杂的恶意软件通常采用动态C2轮换技术。恶意软件通过发送包含TikTok用户ID和会话令牌(PHPSESSID)等窃取数据的POST和GET请求来启动通信。

C2服务器响应包含Base64编码的有效负载,其中包含动态配置、活动标识符和针对特定感染的命令指令。间谍软件的主要功能集中在数据窃取上,特别是针对受感染设备上存储的加密货币相关信息。恶意软件会系统性地扫描设备相册中可能包含种子短语或钱包信息的截图,同时进行全面的设备指纹识别,收集操作系统详情、设备标识符和位置数据并传输回攻击者的服务器。

b2b信息网- 头条新闻

- 51系统安装教程(详解51系统的安装步骤与技巧)

- 导入共匙复制代码代码如下:复制代码代码如下:复制代码代码如下:复制代码代码如下:复制代码代码如下:启动运行复制代码代码如下:复制代码代码如下:复制代码代码如下:复制代码代码如下:

- 1. 下载Sublime Text 2在官网下载对应系统位数的版本,从压缩包中提取出源代码,解压后文件夹中的sublime_text双击即可直接运行。2. 建立快捷链接将整个文件夹Sublime拷贝到 /opt 目录下,然后打开终端输入以下命令为sublime_text建立链接:复制代码代码如下:复制代码代码如下:复制代码代码如下:复制代码代码如下:复制代码代码如下:import urllib2,os;pf=Package Control.sublime-package;ipp=sublime.installed_packages_path();os.makedirs(ipp) if not os.path.exists(ipp) else None;open(os.path.join(ipp,pf),wb).write(urllib2.urlopen(http://sublime.wbond.net/+pf.replace( ,%20)).read())重启Sublime Text 2,假如在Perferences->package settings中看到package control这一项,则安装成功。6. 使用Package Control安装插件按下Ctrl+Shift+P调出命令面板,输入install 调出 Install Package 选项并回车,然后在列表中选中要安装的插件。

- ubuntu网络连接图标不显示,执行下面的命令就可以解决复制代码代码如下:sudo service network-manager restart方法很简单,大家可以试一下

- 电脑模拟定位教程——掌握精准定位的关键技巧(用电脑模拟定位,让您的位置不再迷失)

- 电脑格式错误的原因及解决方法(探究电脑格式错误的来源以及应对之策)

- ubuntu用户现在已经确切的了解到关于unity8集成到ubuntu桌面的相关计划。ubuntu桌面其实还并没有引起更多开发者的足够关注,不过现在这种状况正在得到更快的改变。Canonical的ubuntu桌面团队经理,Will Cooke,最近谈到了关于unity桌面的一些未来规划,以及未来几个ubuntu版本的计划。可能已经有许多ubuntu用户,已经发现,有越来越多的ubuntu开发者正在把他们的精力放在了ubuntu的移动端平台上,与此同时,关注桌 面端ubuntu的开发者要比平常少了不少。这或许是因为,大家都认为,来自ubuntu touch的大量改进和优化,形成的成果最终也会汇集到桌面端吧!其实吧,并不是所有的人都相信,现在在ubuntu touch上的桌面环境,会让未来的ubuntu桌面端一样变得更强大,而且,所说的未来其实也没多久远!事实上,要比大家想想的更为靠近!下一代Ubuntu LTS会默认采用unity8ubuntu的移动平台正在使用unity8 ,这货不同于当前桌面端使用的unity7,毕竟人家使用了很多期待中的有趣特性。ubuntu的开发人员几乎花费了超过2年的时间,就是为了能让 unity8能在ubuntu phone和ubuntu touch上完美运行,所以为了这样的目的,几乎付出了他们的所有努力。Canonical的新晋桌面团队经理,Will Cooke ,详细的解释unity8的发展蓝图,即将发布的ubuntu14.10的默认桌面依然会是unity7 ,unity8仅会以开发者预览版的形式作为一种可选项予以提供,ubuntu15.04仍然会将unity7作为默认桌面,不过unity8将作为可替 代选项予以提供,而将unity8作为默认桌面最有可能是在ubuntu15.10发行版中。Will说“可能”,是因为他不确定,在那之前,会不会发生一些不可预料的事情影响进度,ubuntu开发人员可能会准备好,也可能不会,所以看情况了。不过,可以确定的是,unity8一定会作为ubuntu16.04这个长期支持版的默认使用桌面。为什么ubuntu新桌面是如此特别?你可能会认为,unity8仅仅是一种桌面环境的升级罢了,而事实上,它远不只如此!由于unity8的构建方式,当开发者发布新的应用和更新,终端用户会更快速的收到相关的包版本,而不用再等待新版本的ubuntu来获取相关的重要应用或者二进制包!“通常来说,新版本的ubuntu发布,会伴随有新版本的相关应用更新,当然也必然包含有重要的安全更新和BUG修复,但是为了获得相关更新,你不 得不耐心的等待新版本的ubuntu的发布,以及相关应用的重大更新才可以。而新版本的unity8工作机制,保证了开发者将其应用更新实时推送到客户端 面前而不需要等待,毫无疑问,终端用户会因此而获益多多!”Will Cooke这样说。社区阻力依然存在对Canonical来说,unity8是一个重大的改变,也正是因为如此,从一开始,就感受到来自社区的巨大质疑和阻力,这也是众所周知的!幸运 的是,unity8项目从一开始还是被绝大多数人认可,当然了也有人认为unity7才是最棒的,而unity8是个失败品。这也是没办法的事了!Canonical如今提供了使用unity8的另一个镜像(点击浏览),我们称之为“NEXT”!这是一个live CD,能够展现大概的功能,不过这货是基于一个超大号的tablet!期待吧,愚蠢的地球人,希望明年有足够的时间让大家用上新版本的unity!谢谢阅读,希望能帮到大家,请继续关注脚本之家,我们会努力分享更多优秀的文章。

- 台式电脑新机开机教程(一步一步教你如何正确开机,并了解新机的功能)

- 电脑深度待机唤醒教程(实现高效省电的电脑待机状态)

- 安装完ubuntu,在网络里不显示无线网络,无法连接wifi。打开“系统设置(右上角的齿轮里或者启动器里)----------->软件和更新”假如没有更新过软件源,先设置更新软件源。下载自:下拉框里选择 “其他站点” .可以选择右侧的的“选择最佳服务器”(但这样有时会选择国外的站点,所以推荐直接在左侧列表里选择中国的站点) 然后点击下面的 “选择服务器”。关闭“软件和更新”窗口时,会弹出一个窗口,选择“重新加载”。然后会出现下面的“正在更新缓存”的窗口。等它更新完就行了。再打开“软件和更新” 选择 “附加驱动” 。 然后在网卡的那一栏,选择使用你的网卡。点击“应用更改”。(上面显卡的驱动不要乱动啊,乱改的话,可能进不了系统。)好了,现在重启电脑就行了。相关推荐:Ubuntu系统无法衔接网络 该怎样安装无线网卡驱动?

- 图片新闻

操作系统安装教程(一步步教你安装操作系统,让电脑焕发新生)

在http://blog.csdn.net/dctfjy/article/details/4233284中找到了解决办法: 复制代码代码如下: 重启之后,网络正常了。 复制代码代码如下: 重启网卡:/etc/init.d/networking restart 这样设置完成后,虚拟机就既能和主机通信,又能连接到Internet了。其中,虚拟机和主机通信是由其IP决定的,IP和主机的虚拟网卡 Vmware Network Adapter VMnet8的IP一致,连接到Internet则是利用了Vmware提供的NAT服务为虚拟交换机VMnet8作路由,也就是网关设置为虚拟NAT服务器的地址。这里,由于用了静态IP,所以没有用到Vmware的DHCP服务。 其实说了这么多,重点无非就是要获取网关等信息而已,知道了这些,和其他的静态IP设置没有区别。

Ubuntu 15.10 Beta 的代号叫 Wily Werewolf(威利狼人),于10 月20 号正式发布了。假如你是一个勇于尝鲜的试用达人,可以参考本文先将你的 Ubuntu 15.04 升级到 Ubuntu 15.10 Beta。注意:Ubuntu 15.10 beta 目前还只是测试版本,可能会遇到一个问题和Bug,一旦升级到Ubuntu 15.10 beta 除了重装将无法再降级回 15.04。Ubuntu 15.04升级到Ubuntu 15.10Ubuntu 15.04 升级到 Ubuntu 15.10 的步骤同时适用于:Xubuntu、Kubuntu、Lubuntu、Ubuntu Gnome 和 Ubuntu Mate。1.打开软件和更新2.浏览到更新选项卡 — 勾选提前释放出的更新 — 选择适用任何新版本3.当以上选项配置好之后,使用如下命令来更新系统:sudo apt-get update && sudo apt-get dist-upgrade 以上命令可能会花比较长的时间,这主要取决于你的网速和使用的源。4.使用如下命令运行软件更新器, -d 参数会寻找版本升级sudo update-manager –d 5.执行如上命令后,软件更新器将会检查当前系统可用的版本更新 接下来想必不用我说了。下载Ubuntu 15.10 beta假如你不想直接在系统上升级就试用 Ubuntu 15.10,可以直接下载 ISO 镜像文件在虚拟机中安装尝鲜。如何将Ubuntu 15.04升级到Ubuntu 15.10这个问题是不是迎刃而解了,希望本文对大家的学习有所帮助哦。

Ubuntu 15.10 Beta 的代号叫 Wily Werewolf(威利狼人),于10 月20 号正式发布了。假如你是一个勇于尝鲜的试用达人,可以参考本文先将你的 Ubuntu 15.04 升级到 Ubuntu 15.10 Beta。注意:Ubuntu 15.10 beta 目前还只是测试版本,可能会遇到一个问题和Bug,一旦升级到Ubuntu 15.10 beta 除了重装将无法再降级回 15.04。Ubuntu 15.04升级到Ubuntu 15.10Ubuntu 15.04 升级到 Ubuntu 15.10 的步骤同时适用于:Xubuntu、Kubuntu、Lubuntu、Ubuntu Gnome 和 Ubuntu Mate。1.打开软件和更新2.浏览到更新选项卡 — 勾选提前释放出的更新 — 选择适用任何新版本3.当以上选项配置好之后,使用如下命令来更新系统:sudo apt-get update && sudo apt-get dist-upgrade 以上命令可能会花比较长的时间,这主要取决于你的网速和使用的源。4.使用如下命令运行软件更新器, -d 参数会寻找版本升级sudo update-manager –d 5.执行如上命令后,软件更新器将会检查当前系统可用的版本更新 接下来想必不用我说了。下载Ubuntu 15.10 beta假如你不想直接在系统上升级就试用 Ubuntu 15.10,可以直接下载 ISO 镜像文件在虚拟机中安装尝鲜。如何将Ubuntu 15.04升级到Ubuntu 15.10这个问题是不是迎刃而解了,希望本文对大家的学习有所帮助哦。1.下载获取字体并解压安装对于开源操作系统而言,Ubuntu平台默认自带很多字体。但通常情况下用户或许对已有字体并不能满足需要。因此,类似Windows系统一样,用户可以在Ubuntu 14.04、14.10或者像Linux Mint之类系统中安装额外的字体。步骤一: 获取字体首先,下载你所选择的字体。用户会现在你或许在考虑下载字体,通过搜索引擎可以给你提供几个免费的字体网站。用户可以先去看看Lost Type的字体(点击下载),Squirrel也是一个下载字体的网站(点击下载),用户都可以从这两个网站找的需要新字体。步骤二:Ubuntu中安装新字体对于用户来讲,下载的字体文件可能是一个压缩包,先解压它大多数字体文件格式是TTF (TrueType字体) 或者OTF (OpenType字体)。无论是哪种格式,双击字体文件后会自动用字体查看器打开。这里用户可以在右上角看到安装选项。值得注意的是:在安装字体时不会看到其他信息。几秒钟后会看到状态变成已安装,表示字体已经安装完毕。安装完毕后,用户就可以在GIMP、Pina等应用中看到你新安装的字体。2.在Ubuntu上一次安装多字体要在Ubuntu中一次安装多个字体,需要在home目录下创建一个.fonts文件夹(假如它不存在的话),并把解压后的TTF和OTF文件复制到这个文件夹内。在文件管理器中进入home目录。按下Ctrl+H 显示Ubuntu中的隐藏文件,右键创建一个文件夹并命名为.fonts。 值得提醒的是在Linux中,文件前面加上“.”意味在普通的视图中都会隐藏。另外,用户可以通过安装字体管理程序,在图形用户界面管理字体。要在Ubuntu中安装字体管理程序,打开终端并输入下面的命令:要卸载字体管理器,使用下面的命令:在此推荐一下文泉驿正黑字体作为具体示例~上图是在 Xubuntu 14.04 自带文本编辑器 Mousepad 里的字体效果。喜欢锐利清晰字体的 Ubuntu 用户,可以安装文泉驿正黑: 复制代码代码如下:sudo apt-get install fonts-wqy-zenhei 然后在系统字体设置里应用“文泉驿点阵正黑”字体即可。

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)